Confianza y seguridad

Misión de asegurar la confidencialidad de la información

Nos preocupamos por nuestros clientes y su comodidad al usar Revizto. Hacemos nuestro producto de tal manera que los Usuarios se concentren tanto como sea posible en la implementación de sus flujos de trabajo. Todo lo demás será atendido por nuestro equipo. En particular, nos preocupamos por la seguridad de sus datos.

Nuestra empresa se toma muy en serio la seguridad de los datos y se compromete a procesarlos de manera responsable y de conformidad con las normas de la seguridad de la información aplicables y las leyes globales de protección de datos.

Estructura de la empresa

El grupo de empresas Revizto se fundó en 2008, centrándose en el desarrollo de su Plataforma de Colaboración Integrada con operaciones en las regiones de América, EMEA y APAC.

A continuación se detalla nuestra estructura Empresarial Global, vigente a partir de hoy. La estructura o la información de la empresa se actualizará continuamente y dicha información se reflejará en esta sección, ya que nos comprometemos a brindar total transparencia a todos nuestros usuarios.

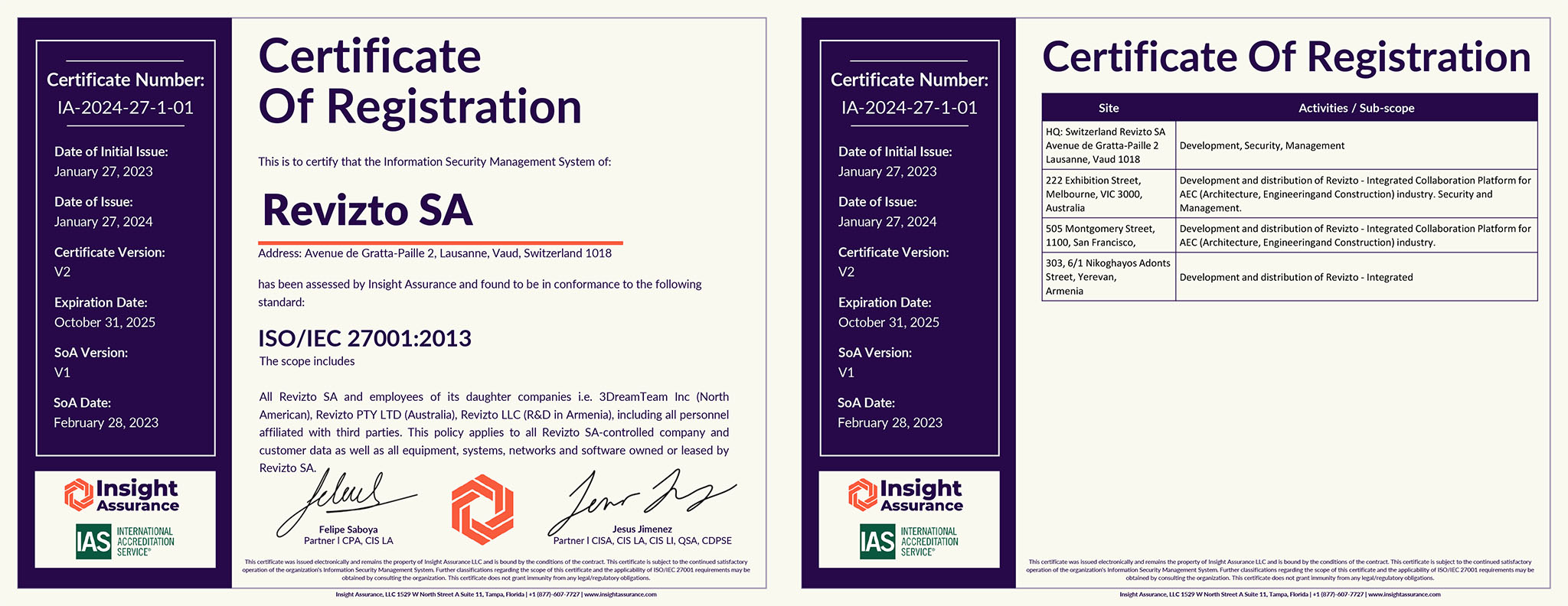

Revizto cuenta con certificación ISO 27001

La certificación ISO 27001 demuestra el compromiso de Revizto de invertir y garantizar los estándares de seguridad más elevados en todos sus procesos, lo que permite ofrecer mejor tecnología y servicios. La certificación les asegura a nuestros clientes y socios que los servicios de Revizto se alinean con las mejores prácticas en materia de protección de datos y seguridad de la información, datos que se confirman independientemente a través de evaluaciones de riesgo periódicas.

Download ISO 27001 certificate (PDF)

Seguridad de la aplicación

Establecemos máximas exigencias para el desarrollo seguro de Revizto, implementando los controles de seguridad necesarios y realizando evaluaciones periódicas de los riesgos de seguridad. La metodología de desarrollo del programa se determina y se basa en las mejores prácticas para el desarrollo de sistemas y la gestión de proyectos.

Revizto incorpora controles de seguridad proactivos que ayudan a evitar amenazas a las aplicaciones de escritorio / móviles y a la infraestructura web.

Nosotros concedemos gran importancia a las pruebas de los componentes de Revizto. Las pruebas de Revizto incluyen el aprovechamiento de las técnicas de análisis estático de código fuente durante las fases de desarrollo y de prueba. Los entornos para el desarrollo, pruebas y ensayos están aislados de los entornos de producción y entre sí.

Para un control adicional y un mejor proceso de gestión de usuarios, proporcionamos autenticación de usuario a través del inicio de sesión único (SSO).

Actualmente, apoyamos (LDAP y OAuth (Google Workspace (anteriormente G Suite)) y trabajamos en la implementación de SAML.

Entrenamiento y concientización

Creemos que un personal calificado representa uno de los componentes principales del mantenimiento de la seguridad. Regularmente organizamos programas de capacitación y evaluación del desempeño de nuestro personal. El programa de capacitación y concientización es la herramienta principal para transmitir responsabilidades a nuestro equipo, de acuerdo con las políticas y procedimientos internos de Seguridad de la Información.

Durante el proceso de onboarding, los nuevos miembros de nuestro equipo reciben capacitación en concientización de la seguridad de la información y firman un acuerdo de estricta confidencialidad.

La compañía verifica exhaistivamente los antecedentes del candidato antes de emplearlo. Los desarrolladores de software reciben capacitación sobre cómo aplicar todos los aspectos de la metodología de desarrollo del sistema de manera segura y efectiva.

Control de acceso

Nosotros implementamos mecanismos de control de acceso en cada nivel de la pila, dividiendo nuestra infraestructura en zonas, entornos y servicios. Hemos implementado estrictos controles de acceso en los siguientes niveles:

- Acceso físico

- Acceso a la red

- Acceso a la infraestructura del Centro de Datos

- Acceso al sistema operativo

- Acceso a las aplicaciones

El acceso solo se otorga a través de una fuerte protección con contraseña (de acuerdo con la Política de Contraseñas) y autenticación multifactor (cuando corresponda). El acceso (correspondiente a las responsabilidades administrativas) a los datos comerciales confidenciales, a la aplicación y a la red de la Compañía se otorga según sea necesario. Nuestro equipo monitorea continuamente el acceso a todos los sistemas de procesamiento de datos e información y verifica el cumplimiento de las Políticas de acceso.

El acceso físico a nuestros Centros de Datos y locales de oficina está permitido solo al personal autorizado. El acceso a la red interna de la empresa se otorga mediante una VPN. El control de acceso a la infraestructura de la nube de Revizto se lleva a cabo mediante el enrutamiento de la nube privada virtual (VPC) y la conexión encriptada basada en certificados.

Política de fiabilidad

Valoramos y respetamos cada minuto de nuestros clientes y nos preocupamos por la accesibilidad de nuestra aplicación. Revizto está alojado en AWS, que proporciona un alto nivel de escalabilidad y tolerancia a fallas. Las aplicaciones, los datos y los datos de respaldo se reproducen y almacenan en múltiples centros de datos dentro de las regiones de AWS. Los datos personales de los clientes se procesan de acuerdo con nuestra Política de privacidad y de conformidad con las leyes globales de privacidad de datos.

Gestión de riesgos

El Programa de Seguridad de la Información de la Compañía se basa en un enfoque basado en riesgos. El proceso de gestión de riesgos se implementa en todos los sistemas de información y procesos empresariales. Los objetivos de la Compañía con respecto a la Gestión de Riesgos son los siguientes:

Nuestro equipo ejecuta modelos de amenazas para Revizto para identificar y priorizar posibles amenazas de seguridad. Esta información es tomada en cuenta en el proceso de diseño de la aplicación, así como durante las fases posteriores de desarrollo. Todos los miembros clave del equipo de desarrollo están involucrados en el proceso imparcial de modelado de amenazas.

Política para el manejo de Antivirus

Nuestra Compañía ha implementado la protección necesaria para garantizar la prevención y protección contra el «código malicioso» (virus informáticos, malware) diseñado para sacar provecho de las vulnerabilidades, dañar el rendimiento del entorno informático y / u obtener datos comerciales confidenciales almacenados en computadoras portátiles, estaciones de trabajo y servidores de centros de datos.

Política de Seguridad de la Red

En el proceso de implementación y mantenimiento de la seguridad de la red, nosotros nos apegamos a las exigencias y recomendaciones de las mejores prácticas de seguridad de la información y los estándares de los proveedores. Analizamos con regularidad nuestra infraestructura de red tanto en nuestra oficina como en AWS y la reconfiguramos en función de nuevas amenazas y riesgos potenciales.

Nuestros controles de seguridad de la red comprenden varias medidas de protección:

- segmentación de la red

- firewalls con reglas de configuración

- protocolos cifrados

- sucesivamente.

Nuestros controles de seguridad de la red nos permiten hacer frente de manera efectiva a las amenazas «internas» y «externas» a la infraestructura de la aplicación.

Gestión de parches y vulnerabilidades

Nuestro equipo IT toma medidas para recopilar información sobre vulnerabilidades en todos los sistemas y mantener todos los sistemas actualizados con actualizaciones, parches y correcciones de software suministrados por el proveedor. Nuestra gestión de parches / vulnerabilidades incluye 5 pasos:

- Gobernabilidad: mantener una estructura de gestión de parches / vulnerabilidades.

- Cobertura: asegurarse de que los componentes respectivos del sistema cumplan con la política de gestión de parches / vulnerabilidades.

- Inspección: uso de técnicas automáticas y / o manuales diseñadas para identificar vulnerabilidades / parches asociados con componentes específicos del sistema de la Compañía.

- Informes: definir, recopilar y escalar la información sobre la implementación de parches / vulnerabilidades con el fin de facilitar la corrección consistente con la estrategia de la Compañía y los objetivos organizacionales.

- Manejo: corregir o mejorar los sistemas para prevenir, minimizar o mitigar el impacto adverso en el sistema.

Gestión de Incidentes de Seguridad

Agregamos registros de varios sistemas de información y los analizamos utilizando la plataforma SIEM. Políticas y procedimientos internos definidos en nuestro Proceso de Gestión de Incidentes: monitoreo, análisis, clasificación, respuesta, corrección, informes, lecciones aprendidas. Para una mayor eficiencia y rapidez de la respuesta a los incidentes, todos los empleados forman parte de la estructura interna de la notificación de incidentes.

En caso de un incidente de seguridad de carácter grave, nuestro equipo contará con expertos externos para la respuesta e investigación. Si el incidente representa una amenaza para los derechos y libertades de los clientes, nuestro equipo tomará todas las medidas necesarias para mitigar el incidente, de modo que no afecte a nuestros clientes, y si lo hace, nos comunicaremos con los clientes de inmediato.