Confiance et Sécurité

Mission de Sécurité de l’Information

Nous nous soucions de nos clients et de leur commodité lors de l’utilisation de Revizto. Nous fabriquons notre produit de manière à ce que les utilisateurs se concentrent autant que possible sur la mise en œuvre de leurs flux de travail. Tout le reste sera pris en charge par notre équipe. En particulier, nous nous soucions de la sécurité de vos données.

Notre société prend la sécurité des données très au sérieux et s’engage à les traiter de manière responsable et en conformité avec les normes de sécurité des informations applicables et les lois mondiales sur la confidentialité des données.

Structure de la société

Fondé en 2008, le groupe de sociétés Revizto se consacre au développement de sa plateforme de collaboration intégrée et mène ses activités en Amérique du Nord et du Sud, en Europe, au Moyen-Orient, en Afrique et en Asie pacifique.

Voici la structure mondiale de la société à ce jour. La structure et/ou les informations sur la société seront mises à jour en continu et indiquées dans cette section, conformément à notre engagement de transparence totale envers tous nos utilisateurs.

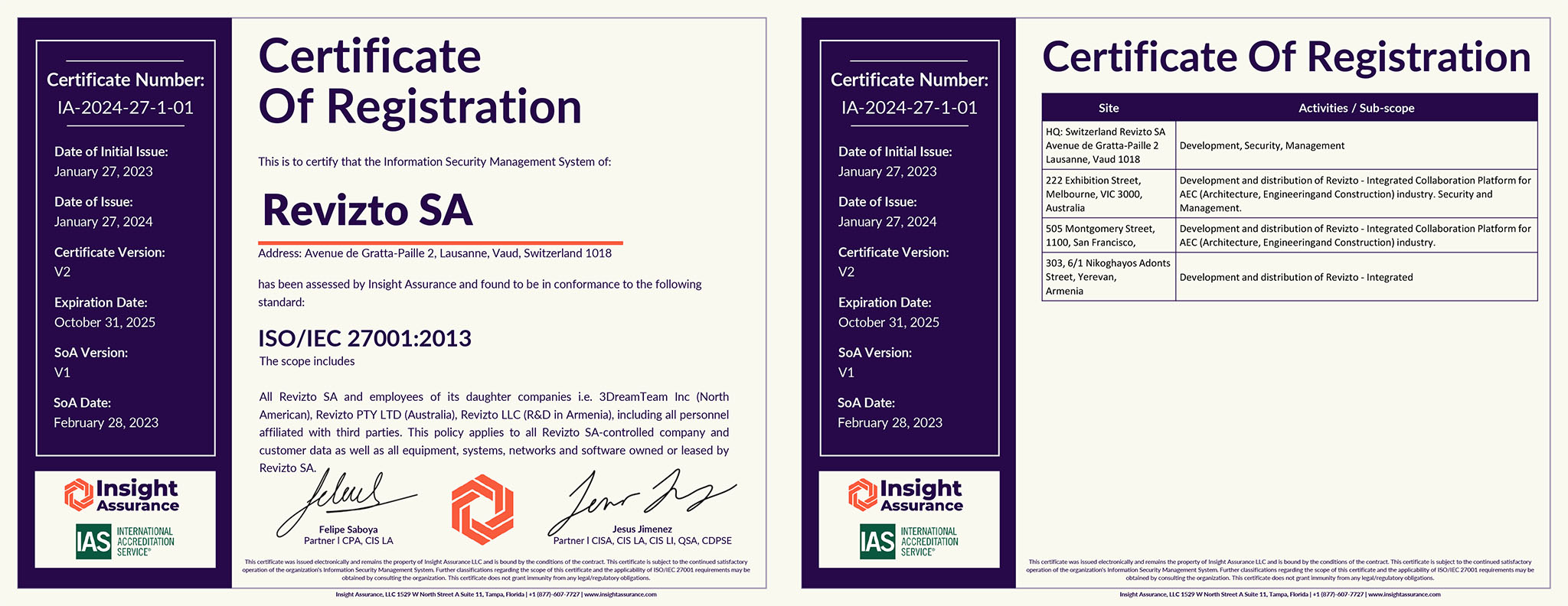

Revizto est certifié ISO 27001

La certification ISO 27001 témoigne de l’engagement de Revizto à investir dans les normes de sécurité les plus élevées et à les appliquer à tous ses processus, ce qui lui permet d’offrir la meilleure technologie et le meilleur service. Cette certification assure à nos clients et partenaires que les services de Revizto sont conformes aux meilleures pratiques en matière de protection des données et de sécurité de l’information, toutes confirmées de manière indépendante par des évaluations régulières des risques.

Download ISO 27001 certificate (PDF)

Sécurité des applications

Nous définissons des exigences élevées pour le développement sécurisé de Revizto, la mise en œuvre des contrôles de sécurité nécessaires et la réalisation d’évaluations régulières des risques de sécurité. La méthodologie de développement de programme est établie et basée sur les meilleures pratiques de développement de systèmes et de gestion de projet.

Revizto comprend des contrôles de sécurité proactifs qui aident à éviter les menaces sur les applications de bureau / mobiles et l’infrastructure Web.

Nous attachons une grande importance au test des composants Revizto. Les tests Revizto incluent l’exploitation des techniques d’analyse de code statique pendant les phases de développement et de test. Les environnements de développement, de test et scénique sont isolés des environnements de production et les uns des autres.

Pour un contrôle supplémentaire et un meilleur processus de gestion des utilisateurs, nous fournissons l’authentification des utilisateurs via Single Sign-On (SSO). Actuellement, nous prenons en charge (LDAP et OAuth (Google Workspace (anciennement G Suite)) et travaillons sur la mise en œuvre SAML.

Formation et sensibilisation

Nous pensons que du personnel qualifié est l’une des principales parties de la maintenance de la sécurité. Nous organisons régulièrement des formations et des tests avec notre personnel. Le programme de formation et de sensibilisation est le principal outil de communication des responsabilités à notre équipe, conformément aux politiques et procédures internes de sécurité de l’information.

Au cours du processus d’intégration, les nouveaux membres de notre équipe suivent une formation de sensibilisation à la sécurité et signent un accord de confidentialité strict.

La société effectue des vérifications approfondies des antécédents avant l’embauche. Les développeurs de logiciels sont formés sur la façon d’appliquer tous les aspects de la méthodologie de développement de système de manière sécurisée et efficace.

Contrôle d’accès

Nous mettons en œuvre des mécanismes de contrôle d’accès à chaque couche de la pile, en divisant notre infrastructure par zones, environnements et services. Nous avons mis en place des contrôles d’accès rigoureux aux niveaux suivants :

- Accès physique

- Accès au réseau

- Accès à l’infrastructure du centre de données

- Accès au système d’exploitation

- Accès aux applications

L’authentification est uniquement fournie via une protection renforcée par mot de passe (conformément à la politique de mot de passe) et une authentification multi facteur (si applicable). L’accès (correspondant aux responsabilités administratives) aux données commerciales confidentielles, à l’application et au réseau de l’entreprise est accordé sur la base du « besoin de connaissance ». Notre équipe surveille en permanence l’accès à tous les systèmes de données et d’information de traitement et vérifie la conformité aux politiques d’accès.

L’accès physique à nos centres de données et à nos installations est limité au personnel autorisé uniquement.

L’accès réseau au réseau interne de l’entreprise est accordé en utilisant une VPN. Le contrôle d’accès à l’infrastructure cloud de Revizto est assuré par un routage de cloud privé virtuel (VPC) et une connexion cryptée basée sur des certificats.

Politique de fiabilité

Nous apprécions et respectons chaque minute de nos clients et nous soucions de l’accessibilité de notre application. Revizto est hébergé dans AWS qui offre un haut niveau d’évolutivité et de tolérance aux défaillances. L’application, les données et les données de sauvegarde sont répliquées et stockées dans plusieurs centres de données au sein des régions AWS. Les données personnelles des clients sont traitées conformément à notre politique de confidentialité et aux réglementations mondiales en matière de confidentialité des données.

Gestion des risques

Le programme de sécurité de l’information de la société est basé sur une approche basée sur les risques. Le processus de gestion des risques est implémenté dans tous les systèmes d’information et processus d’affaires. Les objectifs de la Société en matière de gestion des risques sont les suivants :

Notre équipe effectue une modélisation des menaces pour Revizto afin d’identifier et de prioriser les menaces de sécurité potentielles. Ces informations sont prises en compte dans le processus de conception de l’application ainsi que dans les phases ultérieures de développement. Tous les membres clés de l’équipe de développement sont impliqués dans le processus de modélisation objective des menaces.

Politique antivirus

Notre société a mis en œuvre la protection nécessaire pour prévenir et protéger contre les «codes malveillants» (virus informatiques, malware) qui sont conçus pour exploiter les vulnérabilités, nuire aux performances de l’environnement informatique et / ou obtenir des données commerciales confidentielles conservées sur les ordinateurs portables, les postes de travail et serveurs de centre de données.

Politique de sécurité réseau

Dans le processus de déploiement et de maintenance de la sécurité du réseau, nous utilisons les exigences et les recommandations des meilleures pratiques de sécurité de l’information et des normes des fournisseurs. Nous analysons régulièrement notre infrastructure réseau à la fois dans nos installations et dans l’AWS et la reconfigurons en fonction des nouvelles menaces et risques potentiels.

Nos contrôles de sécurité du réseau comprennent diverses mesures de protection :

- segmentation du réseau

- pare-feu avec règles de configuration

- protocoles cryptés

- etc.

Network Security nous permet de faire face efficacement aux menaces d’infrastructure applicative « interne » et « externe ».

Gestion des vulnérabilités / correctifs

Notre équipe informatique prend des mesures pour collecter des informations sur les vulnérabilités à travers tous les systèmes et maintenir tous les systèmes à jour avec les mises à jour logicielles et les correctifs fournis par le fournisseur. Notre gestion des vulnérabilités / correctifs comprend 5 étapes :

- Gouvernance – maintenir une structure de gestion des vulnérabilités / correctifs.

- Couverture – garantir que les composants système appropriés sont conformes à la politique de gestion des vulnérabilités / correctifs.

- Inspection – utiliser des techniques automatisées et / ou manuelles conçues pour identifier les vulnérabilités / correctifs associés à des composants système spécifiques de l’entreprise.

- Reporting – définir, collecter et remonter les informations d’implémentation des vulnérabilités / correctifs dans le but de faciliter la correction conformément à la stratégie de l’entreprise et aux objectifs organisationnels.

- Manipulation – corriger ou améliorer les systèmes pour prévenir, minimiser ou atténuer les impacts négatifs sur le système.

Gestion des incidents de sécurité

Nous regroupons les logs de différents systèmes d’information et les analysons à l’aide de la plateforme SIEM. Politiques et procédures internes définies dans notre processus de gestion des incidents : surveillance, analyse, classification, réponse, réparation, rapports, leçons apprises. Pour une plus grande efficacité et rapidité de réponse aux incidents, tous les employés clés sont impliqués dans la structure interne de rapport des incidents.

En cas d’incident de sécurité grave, notre équipe impliquera des experts externes pour la réponse et l’enquête. Si l’incident constitue une menace pour les droits et libertés des clients, notre équipe prendra toutes les mesures nécessaires pour atténuer l’incident, afin qu’il n’affecte pas nos clients et, si tel est le cas, nous contacterons les clients immédiatement.