Confiança e Segurança

Missão de Segurança da Informação

Preocupamo-nos com os nossos clientes e o seu conforto ao usar o Revizto. Elaboramos o nosso produto de forma que os utilizadores se concentrem o máximo possível na implementação dos seus fluxos de trabalho. Todo o resto será tratado pela nossa equipa. Em particular, preocupamo-nos com a segurança dos seus dados.

A nossa empresa considera a segurança dos dados como um assunto extremamente sério e está comprometida em processá-los com responsabilidade e em conformidade com os padrões de segurança da informação aplicáveis e as leis mundiais de confidencialidade dos dados.

Estrutura da empresa

O grupo de empresas Revizto foi fundado em 2008, com foco no desenvolvimento de sua plataforma de colaboração integrada com operações nas regiões das Américas, da EMEA (Europa, Médio Oriente e África) e da APAC (Ásia-Pacífico).

Abaixo está a estrutura global da empresa, efetiva a partir de hoje. As informações e/ou estrutura da empresa serão continuamente atualizadas e refletidas nesta seção, pois estamos comprometidos em proporcionar total transparência a todos os nossos usuários.

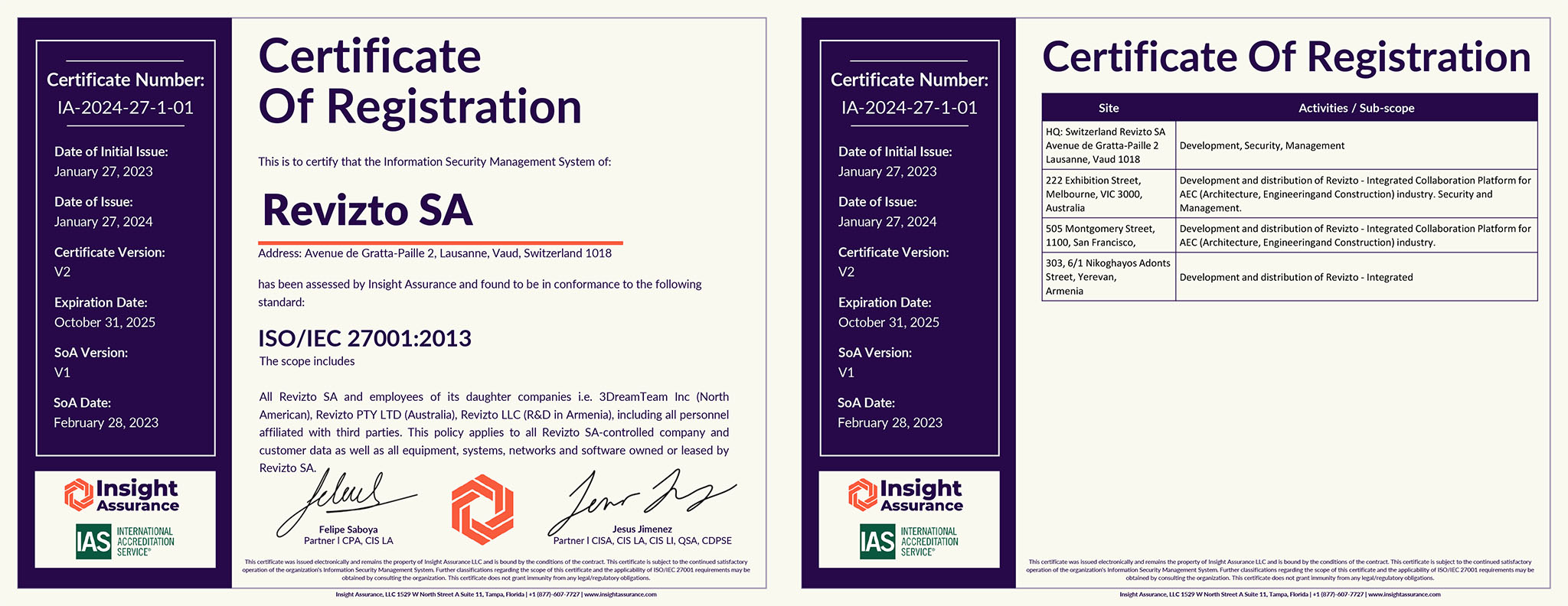

O Revizto possui certificação ISO 27001

A certificação ISO 27001 representa o compromisso da Revizto em investir e garantir os mais altos padrões de segurança em todos os processos, resultando na melhor tecnologia e oferta de serviços. A certificação garante aos nossos clientes e parceiros que os serviços do Revizto estão alinhados com as práticas recomendadas de proteção de dados e segurança da informação, com confirmações independentes por meio de avaliações regulares de risco.

Download ISO 27001 certificate (PDF)

Segurança de aplicativos

Definimos altos requisitos para o desenvolvimento seguro do Revizto, implementando os controlos de segurança necessários e realizando avaliações regulares dos riscos de segurança. A metodologia de desenvolvimento do programa é estabelecida e baseada nas melhores práticas de desenvolvimento de sistemas e de gestão de projetos.

O Revizto inclui controlos de segurança pró-ativos que ajudam a evitar as ameaças nos aplicativos de desktop / móveis e à infraestrutura da web.

Damos uma grande importância ao teste dos componentes Revizto. Os testes Revizto incluem o aproveitamento das técnicas de análise de código estático durante as fases de desenvolvimento e teste. Os ambientes de desenvolvimento, teste e de palco são isolados dos ambientes de produção e uns dos outros.

Para controle adicional e um melhor processo de gerenciamento de usuários, fornecemos autenticação de usuário por meio de Single Sign-On (SSO). Atualmente, oferecemos suporte (LDAP e OAuth (Google Workspace (antigo G Suite)) e estamos trabalhando na implementação do SAML.

Formação e sensibilização

Acreditamos que pessoal qualificado é uma das principais partes da manutenção da segurança. Organizamos regularmente formações e testes com o nosso pessoal. O programa de formação e sensibilização é a principal ferramenta para comunicar responsabilidades à nossa equipa, em conformidade com as políticas e procedimentos internos de Segurança da Informação.

Durante o processo de integração, os novos membros da nossa equipa seguem uma formação de sensibilização à segurança e assinam um contrato de confidencialidade estrito.

A empresa realiza intensivas verificações de antecedentes antes do recrutamento. Os desenvolvedores de software são formados em como aplicar todos os aspetos da metodologia de desenvolvimento do sistema de maneira segura e eficaz.

Controlo de acesso

Implementamos mecanismos de controlo de acesso em cada camada da pilha, dividindo a nossa infraestrutura por zonas, ambientes e serviços. Implementamos controlos rigorosos de acesso nos seguintes níveis:

- Acesso físico

- Acesso à rede

- Acesso à infraestrutura do centro de dados

- Acesso ao sistema operacional

- Acesso aos aplicativos

A autenticação é fornecida apenas por meio de uma forte proteção por senha (em conformidade com a Política de senha) e uma autenticação multifatorial (quando aplicável). O acesso (correspondente às responsabilidades administrativas) a dados comerciais confidenciais, aos aplicativos e à rede da Empresa é concedido com base na “necessidade de conhecimento”. A nossa equipa acompanha continuamente o acesso a todos os sistemas de dados e de informação de processamento e verifica a conformidade com as Políticas de Acesso.

O acesso físico aos nossos centros de dados e às nossas instalações é limitado apenas ao pessoal autorizado.

O acesso de rede à rede interna da empresa é concedido usando uma VPN. O controlo de acesso à infraestrutura cloud do Revizto é fornecido pelo roteamento de cloud virtual privado (VPC) e uma conexão encriptada com base em certificados.

Política de fiabilidade

Valorizamos e respeitamos cada minuto dos nossos clientes e preocupamo-nos com a acessibilidade do nosso aplicativo. O Revizto está hospedado na AWS, que fornece um alto nível de escalabilidade e tolerância a falhas. O aplicativo, os dados e os dados de backup são replicados e armazenados em vários centros de dados no seio das regiões AWS. Os dados pessoais dos clientes são processados em conformidade com a nossa Política de Confidencialidade e com os regulamentos mundiais de confidencialidade de dados.

Gestão de riscos

O Programa de Segurança da Informação da empresa é baseado numa abordagem baseada em risco. O processo de gestão de riscos é implementado em todos os sistemas de informação e processos de negócios. Os objetivos da empresa em relação à gestão de riscos são os seguintes:

A nossa equipa realiza uma modelização das ameaças para Revizto para identificar e priorizar possíveis ameaças à segurança. Estas informações são consideradas no processo de conceção do aplicativo e também nas fases posteriores do desenvolvimento. Todos os principais membros da equipa de desenvolvimento estão envolvidos no processo de modelização objetiva das ameaças.

Política antivírus

A nossa empresa implementou a proteção necessária para prevenir e proteger contra “códigos maliciosos” (vírus informáticos, malware) concebidos para explorar as vulnerabilidades, prejudicar o desempenho do ambiente informático e / ou obter dados comerciais confidenciais mantidos em portáteis, estações de trabalho e servidores de centro de dados.

Política de Segurança de Rede

No processo de implantação e manutenção da segurança da rede, usamos os requisitos e recomendações das melhores práticas de segurança da informação e das normas dos fornecedores. Analisamos regularmente a nossa infraestrutura de rede nas nossas instalações e na AWS e reconfiguramos com base em novas ameaças e riscos potenciais.

Os nossos controlos de segurança de rede incluem várias medidas de proteção:

- segmentação de rede

- firewalls com regras de configuração

- protocolos encriptados

- etc.

O Network Security permite enfrentar com eficácia as ameaças à infraestrutura de aplicativos “internos” e “externos”.

Gestão de vulnerabilidades / correções

A nossa equipa de TI toma medidas para coletar informações sobre as vulnerabilidades em todos os sistemas e manter todos os sistemas atualizados com atualizações e correções de software fornecidas pelo fornecedor. A nossa gestão de vulnerabilidades / correções inclui 5 etapas:

- Governança – manter uma estrutura de gestão de vulnerabilidades / correções.

- Cobertura – garantir que os componentes apropriados do sistema estão em conformidade com a política de gestão de vulnerabilidades / correções.

- nspeção – utilizar técnicas automatizadas e / ou manuais projetadas para identificar as vulnerabilidades / correções associadas a componentes específicos do sistema da empresa.

- Relatórios – definir, reunir e reportar as informações de implementação de vulnerabilidades / correções com o objetivo de facilitar a correção em conformidade com a estratégia da Empresa e os objetivos organizacionais.

- Manipulação – corrigir ou melhorar os sistemas para prevenir, minimizar ou reduzir o impacto negativo no sistema.

Gestão de incidentes de segurança

Agrupamos os logs de vários sistemas de informação e analisamo-los usando a plataforma SIEM. Políticas e procedimentos internos definidos no nosso Processo de Gestão de Incidentes: acompanhamento, análise, classificação, resposta, correção, relatórios, lições aprendidas. Para maior eficiência e velocidade de resposta a incidentes, todos os funcionários-chave estão envolvidos na estrutura interna dos relatórios de incidentes.

No caso de um grave incidente de segurança, a nossa equipa envolverá especialistas externos para a resposta e investigação. Se o incidente representar uma ameaça aos direitos e liberdades dos clientes, a nossa equipa tomará todas as medidas necessárias para atenuar o incidente, para que não afete os nossos clientes e, se for o caso, entraremos imediatamente em contato com os clientes.