Vertrauen und Sicherheit

Auftrag zur Informationssicherheit

Wir kümmern uns um unsere Kunden und ihren Komfort bei der Nutzung von Revizto. Wir gestalten unser Produkt so, dass die Nutzer sich so weit wie möglich auf ihren Arbeitsabläufen konzentrieren können. Um alles andere kümmert sich unser Team. Die Sicherheit Ihrer Daten hat bei uns oberste Priorität.

Unser Unternehmen nimmt die Sicherheit Ihrer Daten sehr ernst und wird sie verantwortungsvoll und entsprechend den einschlägigen Sicherheitsstandards und globalen Datenschutzgesetzen verarbeiten.

Unternehmensstruktur

Die Revizto-Unternehmensgruppe wurde 2008 gegründet und konzentrierte sich mit ihren Niederlassungen in den Regionen Amerika, EMEA und APAC auf die Entwicklung ihrer integrierten Kollaborationsplattform.

Nachfolgend finden Sie unsere globale Unternehmensstruktur, die ab heute gültig ist. Die Unternehmensinformationen und/oder -struktur werden kontinuierlich aktualisiert und in diesem Abschnitt wiedergegeben, da wir uns verpflichtet haben, allen unseren Benutzern vollständige Transparenz zu bieten.

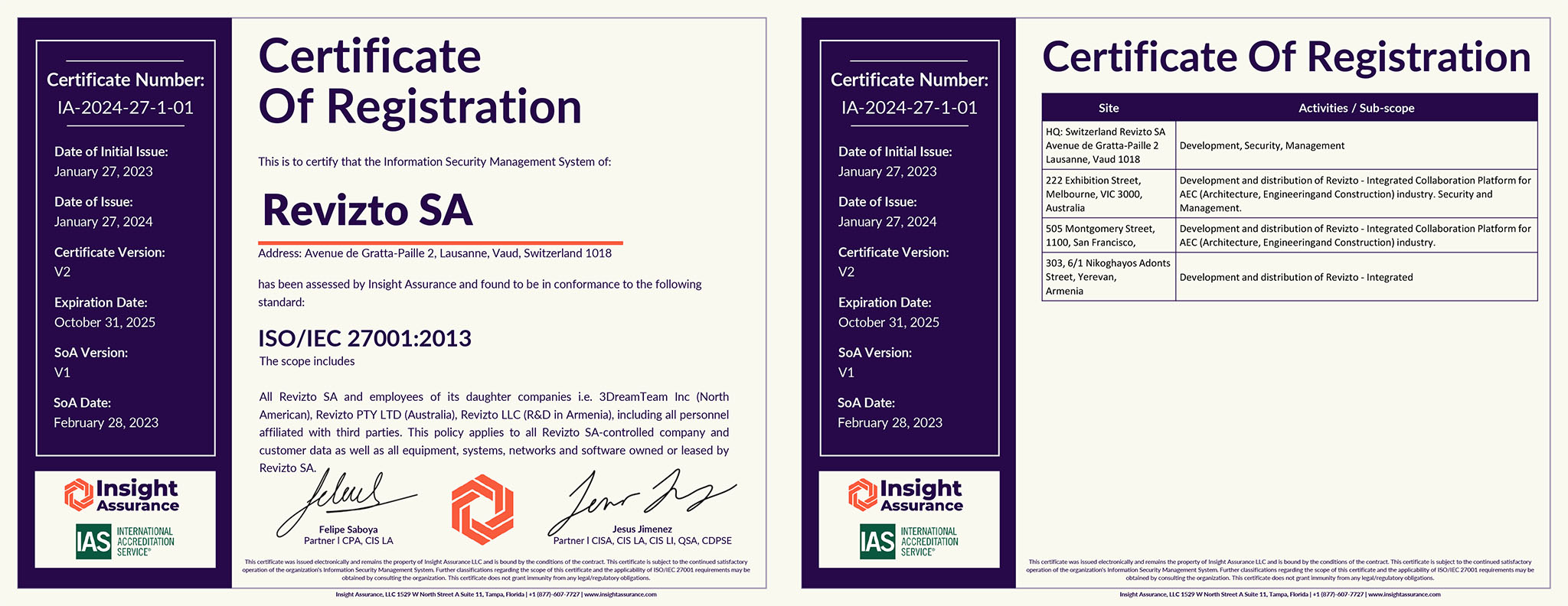

Revizto ist ISO 27001-zertifiziert

Die Zertifizierung nach ISO 27001 bestätigt das Engagement von Revizto dafür, die höchsten Sicherheitsstandards in allen Prozessen aufrechtzuerhalten, sodass wir beste Technologie und besten Service anbieten können. Die Zertifizierung versichert unseren Kunden und Partnern, dass Services von Revizto den bewährten Verfahren im Datenschutz und in der Informationssicherheit entsprechen und diese in Form von regelmäßigen Risikoprüfungen unabhängig bestätigt werden.

Download ISO 27001 certificate (PDF)

Anwendungssicherheit

Wir setzen hohe Anforderungen an die sichere Entwicklung von Revizto, die Implementierung notwendiger Sicherheitsmaßnahmen und die regelmäßige Bewertung von Sicherheitsrisiken. Die Vorgehensweise bei der Programmentwicklung ist etabliert und basiert auf bewährten Praktiken der Systementwicklung und des Projektmanagements.

Revizto integriert proaktive Sicherheitskontrollen, mit denen sich Gefahren für Desktop-/Mobilanwendungen und die Web-Infrastruktur vermeiden lassen.

Wir legen großen Wert darauf, jede einzelne Komponente von Revizto zu testen. Das Testen von Revizto beinhaltet den Einsatz von statischen Code-Analysetechniken während der Entwicklungs- und Testphase. Entwicklungs-, Test- und Live-Umgebungen sind von den Produktionsumgebungen und zueinander isoliert.

Für zusätzliche Kontrolle und einen besseren Benutzerverwaltungsprozess, stellen wir die Authentifizierung via Single Sign-On (SSO) zur Verfügung.

Derzeit unterstützen wir LDAP und OAuth (Google Workspace (früher G Suite)) und arbeiten an der SAML Implementierung.

Ausbildung und Sensibilisierung

Wir sind davon überzeugt, dass qualifiziertes Personal einer der Hauptkomponenten der Sicherheitsvorsorge ist. Mit unseren Mitarbeitern führen wir regelmäßig Schulungen und Testverfahren durch. Das Ausbildungs- und Sensibilisierungsprogramm ist das Hauptinstrument, um unserem Team die Verantwortlichkeiten entsprechend unseren internen Datenschutzrichtlinien und -prozeduren zu vermitteln.

In unserem Einarbeitungsprozess, werden alle neuen Team-Mitglieder auf die Informationssicherheit sensibilisiert und unterzeichnen eine strikte Geheimhaltungsvereinbarung.

Das Unternehmen führt vor der Einstellung intensive Hintergrundprüfungen durch. Software-Entwickler werden darin geschult, wie sie alle Aspekte der System-Entwicklungsmethodologie sicher und effizient anwenden können.

Zugriffskontrolle

Wir implementieren Zugriffssteuerungsmechanismen in jedem Layer und teilen unsere Infrastruktur nach Zonen, Umgebungen und Diensten auf. Wir haben strikte Zugangsbeschränkungen auf den folgenden Ebenen implementiert:

- Physischer Zugriff

- Netzwerkzugriff

- Zugang zur Rechenzentrums-Infrastruktur

- Betriebssystem-Zugriff

- Zugang zu Anwendungen

Die Authentifizierung erfolgt ausschließlich über einen starken Passwortschutz (gemäß Passwortrichtlinie) und einer Multi-Faktor-Authentifizierung (wenn möglich). Der Zugriff (entsprechend den Zuständigkeiten) auf vertrauliche Geschäftsdaten, Anwendungen und das Firmennetzwerk wird nach dem Need-to-Know-Prinzip gewährt. Unser Team überwacht ständig den Zugriff auf alle Daten- und Informationsverarbeitungssysteme und prüft die Einhaltung der Zugriffsrichtlinien.

Der physische Zugang zu unseren Rechenzentren und Büroeinrichtungen ist ausschließlich autorisiertem Personal vorbehalten.

Der Netzwerkzugriff auf das interne Firmennetzwerk wird über VPN gewährt. Die Zugriffssteuerung auf die Cloud-Infrastruktur von Revizto erfolgt über Virtual Private Cloud (VPC)-Routing und eine verschlüsselte Verbindung auf Zertifikatsgrundlage.

Ausfallsicherheitsstrategie

Wir schätzen und respektieren jede Minute unserer Kunden und kümmern uns um die Verfügbarkeit unserer Anwendung. Revizto wird auf AWS gehostet, welche ein Höchstmaß an Skalierbarkeit und Fehlertoleranz bietet. Anwendungs-, Daten- und Datensicherungsdateien werden über mehrere Datenzentren innerhalb der AWS-Regionen redundant gespeichert. Die personenbezogenen Daten der Kunden werden gemäß unserer Datenschutzrichtlinie und gemäß den globalen Datenschutzbestimmungen verarbeitet.

Risikomanagement

Das Programm der Informationssicherheit des Unternehmens basiert auf einem risikobasierten Ansatz. Der Risikomanagementprozess ist in alle Informationssysteme und Geschäftsprozesse eingebaut. Die Unternehmensziele in Bezug auf das Risikomanagement lauten:

Unser Team simuliert Bedrohungen für Revizto, um potenzielle Sicherheitsrisiken zu erkennen und zu bewerten. Diese Daten werden bei der Gestaltung der Anwendung und in späteren Phasen der Entwicklung berücksichtigt. Alle Schlüsselmitarbeiter des Entwicklungsteams sind in den Prozess der objektiven Bedrohungssimulation eingebunden.

Antiviren-Richtlinie

Unser Unternehmen hat alle notwendigen Schutzvorkehrungen getroffen, um einen «bösartigen Code» (Computerviren, Malware), der versucht Schwachstellen auszunutzen, die Leistung der EDV-Geräte zu beeinträchtigen und/oder vertrauliche Geschäftsdaten von Laptops, Arbeitsplatzrechnern und Servern in Rechenzentren zu stehlen, zu erkennen und zu verhindern.

Netzwerksicherheitsrichtlinie

Bei der Bereitstellung und Aufrechterhaltung der Netzwerksicherheit verwenden wir die Anforderungen und Empfehlungen von Best Practices für die Informationssicherheit und Anbieterstandards. Wir untersuchen regelmäßig unsere Netzwerkinfrastruktur sowohl in unserem Büro als auch in AWS und passen sie auf Grundlage neuer potenzieller Bedrohungen und Risiken neu an.

Unsere Netzwerksicherheitskontrollen umfassen verschiedene Schutzmaßnahmen:

- Netzwerksegmentierung

- Firewalls mit Konfigurierungsregeln

- verschlüsselte Protokolle

- usw.

Mit Netzwerksicherheit können wir sowohl «interne» als auch «externe» Bedrohungen der Anwendungs-Infrastruktur bewältigen.

Schwachstellen-/Patch-Management

Unser EDV-Team ergreift Maßnahmen, um Informationen über Schwachstellen in allen Systemen zu sammeln und alle Systeme mit vom Hersteller bereitgestellten Software-Updates, Patches und Fehlerbehebungen auf dem neuesten Stand zu halten. Unser Schwachstellen-/Patch-Management umfasst 5 Schritte:

- Führung – ein Framework für das Schwachstellen-/Patch-Management pflegen.

- Erfassung – sicherstellen, dass die entsprechenden Systemkomponenten der Richtlinie für das Schwachstellen-/Patch-Management entsprechen.

- Überwachung – Einsatz automatisierter und/oder manueller Techniken zur Identifizierung von Schwachstellen/Patches bei bestimmten Systemkomponenten des Unternehmens.

- Berichten – Definition, Sammlung und Weiterleitung von Informationen über Schwachstellen/Patcheinfügung zur einfacheren Behebung im Einklang mit der Unternehmensstrategie und den Unternehmenszielen.

- Handhabung – Systeme optimieren oder verbessern, um nachteilige Systemwirkungen auszuschließen, zu minimieren oder abzuschwächen.

Management von Sicherheitsvorfällen

Wir sammeln Logbücher aus verschiedenen Informationssystemen und bewerten sie mit Hilfe der SIEM-Plattform. Interne Richtlinien und Verfahren, die in unserem Vorfallmanagement-Prozess definiert sind: Überwachung, Auswertung, Einstufung, Reaktion, Behebung, Berichten, Erkenntnisse. Um wirksamer und schneller auf Vorfälle reagieren zu können, sind alle wichtigen Mitarbeiter in die interne Berichterstattung über Vorfälle eingebunden.

Sollte es zu einem schweren Sicherheitsvorfall kommen, wird unser Team für die Reaktion und Prüfung externe Experten miteinbeziehen. Sollte der Vorfall die Rechte und Freiheiten der Kunden gefährden, ergreift unser Team alle erforderlichen Maßnahmen, um den Vorfall zu entschärfen, so dass er unsere Kunden nicht beeinträchtigt, und wenn dies dennoch der Fall ist, informieren wir die Kunden unverzüglich.